As investigações OSINT são como intrigantes quebra-cabeças que exigem pesquisas meticulosas, assemelhando-se ao percurso de um labirintos. O verdadeiro tesouro de uma investigação real é o seu resultado. Criamos estudos de caso que ajudam os especialistas a aprender com situações reais, desenvolvendo novas ideias para resolver os casos mais complexos.

Neste artigo, seguiremos uma jornada detalhada de uma investigação conduzida pelo “Social Links Center of Excellence” sobre um grupo de hackers que rouba e vende informações pessoais de pessoas comuns. Ao percorrendo as etapas de um investigador identificaremos os atores mal-intencionados e seguiremos uma pegada digital com o SL Professional. Portanto, prepare-se para ver de perto o processo de investigação de um caso real.

VAMOS AVALIAR:

- O desafio

- Os atores da investigação

- O andamento da Investigação OSINT

- Os próximos passos

O DESAFIO:

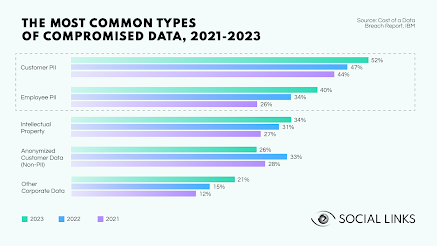

Grupos criminosos mais pequenos preferem muitas vezes visar pessoas comuns em vez de empresas. Esses atores maliciosos usam essas táticas para ocultar suas operações do público. As organizações de corretagem de dados destacam-se como uma ameaça particularmente ameaçadora entre estas entidades criminosas. Eles são especializados no ato ilícito de roubo de informações pessoais, que eventualmente chegam aos mercados obscuros da Dark Web, alimentando o ciclo contínuo do crime cibernético.Com esse entendimento em mente, vamos focar uma investigação centrada em um grupo criminoso que busca manter o anonimato para dar andamento as suas atividades ilegais. Eles são adeptos de evitar identificadores facilmente rastreáveis. Contudo, mesmo nas situações mais sombrias, o pensamento criativo pode superar desafios; este estudo de caso é um exemplo convincente.A principal razão para tais investigações é que, de forma generalizada, dados de clientes e violação de informações são uma mercadoria muito cobiçadas por hackers. Existem mercados dedicados da Dark Web para vender esses dados e os preços flutuam amplamente. Agentes mal-intencionados chegam a pagar até US$ 1 mil por documentos completos contendo identidades, números de previdência social etc.e usam dados pessoais roubados para documentos falsos e golpes. Na verdade, relatórios recentes sugerem que impressionantes 3,4 bilhões de e-mails de phishing são enviados todos os dias.

Os participantes da investigação

Devido à vulnerabilidade do caso, atribuímos pseudônimos a todos os indivíduos envolvidos por motivos de privacidade e conformidade legal. Então, conheça cada participantes:

- Orion. Investigador Social Links

- Apollo54. O principal hacker e proprietário do serviço Illegal Data Brokering.

- NyxData. O braço direito da Apollo54. Hacker secundário e administrador do Telegram.

- InfoNest. O nome do grupo de hackers

O Curso da Investigação OSINT

Cibercriminosos e os investigadores estão presos num constante jogo de gato e rato, onde os agentes das ameaças quebram as regras e os especialistas em investigação elevam a segurança dos sistemas . A investigação apresentada aqui é um excelente exemplo de como pequenas decisões podem se transformar em uma investigação criminal completa.

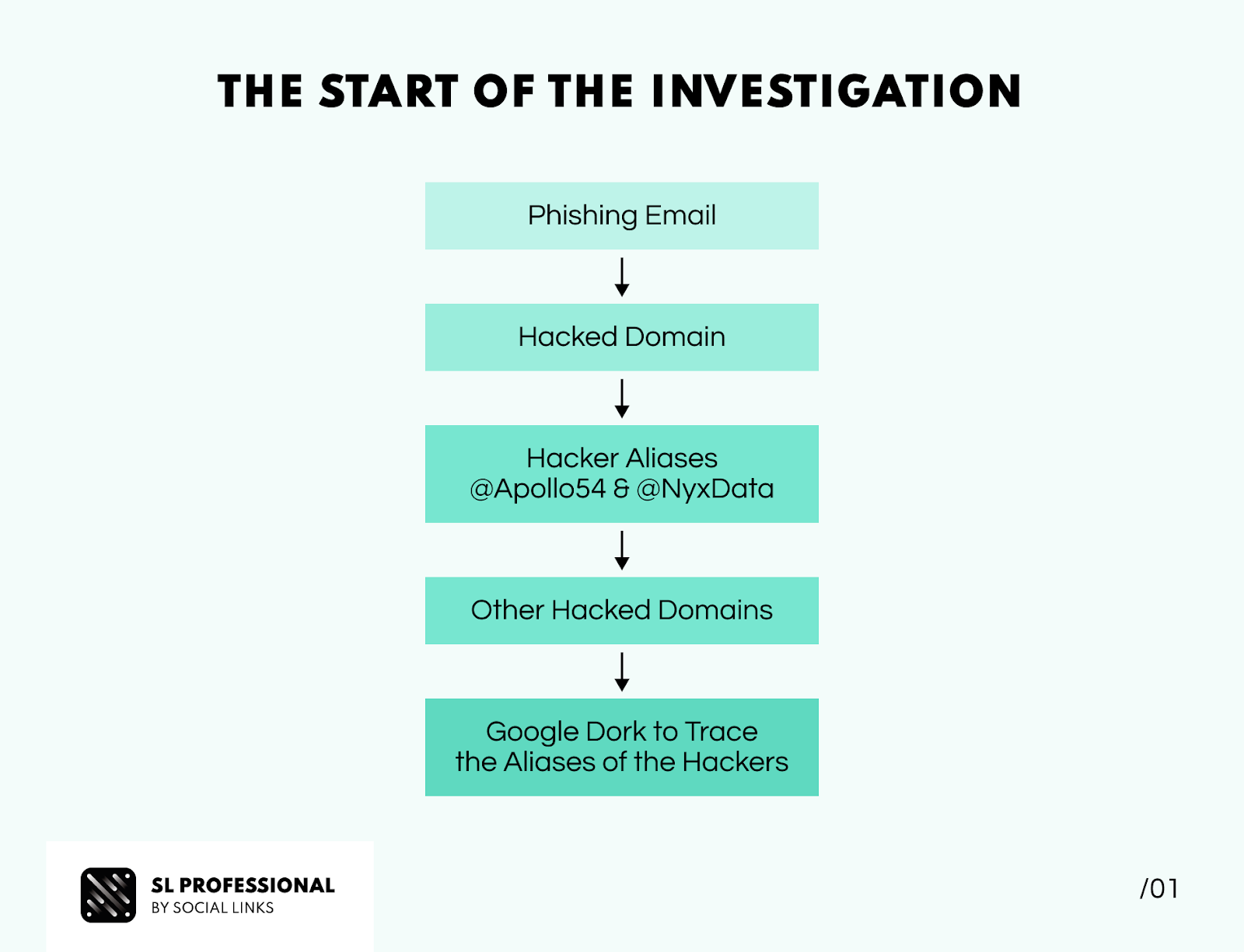

Parte 1. Descobrindo os Hackers

“Uma única faísca pode acender um grande inferno…” - Orion

Embora a maioria das investigações comece com uma vítima aparente, esta ocorreu por acaso. Um dia, Orion, investigador da Social Links, decidiu examinar uma antiga caixa de entrada de e-mail que ele não verificava há algum tempo. Curioso sobre o conteúdo de sua pasta de spam, ele decidiu dar uma olhada. Em meio à enxurrada habitual de ofertas fraudulentas como "Ganhe uma viagem ao Paraíso!" e "Pílulas mágicas para todos os seus problemas!" algo diferente chamou sua atenção: um e-mail de phishing. Armado com o Phishtool, um software que analisa e-mails usando metadados e inteligência sobre ameaças, Orion investigou mais a fundo e descobriu que o e-mail parecia ser de um vendedor de cachorro-quente no Brasil. Orion decidiu visitar o site da empresa, apenas para ser saudado por uma mensagem ousada dizendo: “Você foi enganado”. Claramente, o site foi hackeado e controlado. Numa atitude atrevida, os hackers deixaram seus pseudônimos (Apollo54 e NyxData) e o nome de seu grupo (InfoNest) na primeira página do domínio comprometido. Intrigado, nosso investigador conduziu uma busca simples no Google e encontrou mais sites invadidos, associados ao mesmo grupo. Todos os sites tinham a mesma mensagem, juntamente com os mesmos nomes de hackers. Orion decidiu se aprofundar nas atividades dos intrusos para entender melhor a extensão de suas ações.

A partir de um único e-mail, o investigador do Social Links encontrou todo um grupo de cibercriminosos

Parte 2. Detectando dados ilegais para venda

“Um momento de inspiração revela uma investigação complexa…” - Orion

Com a investigação oficialmente em andamento, Orion decidiu verificar se os hackers estavam usando algum mensageiro para se comunicarem entre si. Acontece que eles eram um grupo do Telegram. Para levar sua investigação para o próximo nível, nosso investigador contou com a ajuda do Telegram Pack do SL Professional (Observação: a extensão está atualmente disponível apenas para agências governamentais). Armado com a ferramenta certa, Orion procurou os pseudônimos do Telegram, revelando que Apollo54 era o proprietário, administrador e hacker principal do grupo de hackers. NyxData, por outro lado, foi identificado como seu segundo em comando. Surpreendentemente, o grupo contava com quase 200 membros. As conversas revelaram que este grupo era um grupo de hackers que funcionava como coletor de dados. Seu modus operandi envolvia hackers e phishing para coletar quantidades significativas de dados pessoais. O grupo então armazenou essas informações obtidas de forma ilícita em uma interface de programação de aplicativos (API), que eles colocaram à venda. Essa API permitiu que os compradores realizassem pesquisas específicas, incluindo placas de veículos, números de identidade nacionais, datas de nascimento e muito mais. As descobertas da Orion indicaram que o grupo atualizava regularmente sua interface API, tornando-a fácil de usar para os clientes pagantes dos hackers. Os insights das conversas dos atores mal-intencionados revelaram que os membros principais se orgulhavam de seus confrontos anteriores com agências de crimes cibernéticos. Surpreendentemente, os actores da ameaça usaram mesmo as insígnias oficiais das LEAs como Logotipo do grupo, tornando o seu envolvimento em atividades criminosas claramente visível.

Com o Telegram Pack do SL Professional, a Orion conseguiu determinar quem controlava o serviço ilegal de corretagem de dados e obter leads em sua base mais ampla de membros

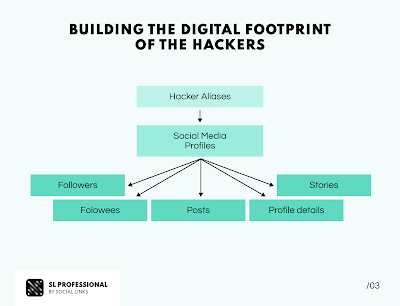

Parte 3. Construindo Conexões Web

“Um detalhe aparentemente insignificante às vezes pode revelar a verdade…” - Orion

Armado com pseudônimos e outros identificadores distintos, Orion voltou sua atenção para as redes sociais para ampliar sua investigação. Tornou-se evidente que os agentes da ameaça empregaram os mesmos pseudônimos em seus perfis de mídia social e sequestraram contas de outros usuários para promover seu serviço ilícito de corretagem de dados de API. Utilizando as poderosas transformações do SL Professional, Orion descobriu uma tendência notável: os principais membros do grupo de hackers estavam interconectados por meio de listas de seguidores mútuos e interações (menções, postagens, histórias etc.) no Instagram. Apesar da abordagem cautelosa dos hackers para ocultar suas identidades, a Orion cruzou engenhosamente os dados disponíveis usando transformações de mídia social que permitiram obter aliases, seguidores e seguidores, bem como detalhes de perfil e história, para agilizar as associações desses atores maliciosos. contas em diferentes plataformas.Seguindo esse procedimento abrangente, Orion acumulou uma coleção de 31 perfis no Instagram, 2 no TikTok e 3 no Twitter. Sua astuta fusão de dados de mensagens com detalhes de mídia social acessíveis ao público delineou com eficácia a pegada digital do grupo. Por meio de documentação meticulosa de conversas, postagens e conteúdo promocional propagados por meio de histórias (mostrando a API e como os crimes foram cometidos) pelo grupo criminoso, Orion estabeleceu um caso convincente para uma investigação mais aprofundada pelas Agências de Aplicação da Lei (LEAs).

Parte 4. Resultados

Uma rápida recapitulação de todo o fluxo de investigação:

- * Orion começou com um e-mail de phishing, que ele rastreou até sites hackeados.

- * Usando os pseudônimos que os agentes da ameaça deixaram para trás, ele dinamizou as informações e encontrou o chat em grupo do grupo Telegram e o canal de publicidade.

- * Ele pesquisou os pseudônimos que os hackers usavam nas redes sociais, cruzou as listas de amigos e descobriu que os atores mal-intencionados estavam seguindo e interagindo entre si nas plataformas sociais.

- * O investigador procedeu à recolha de mais provas e, por enquanto, encerrou a investigação.

Próximos Passos

Então, a partir deste ponto, existem alguns caminhos que a investigação pode seguir.

* Seguindo a Web. Como Orion já tem muitas evidências, ele pode investigar e enriquecer ainda mais seus dados sobre os hackers. Com o SL Professional, ele pode empregar análise de sentimento e mergulhar em registros públicos para extrair mais informações sobre os atores da ameaça. Ao final do processo, ele teria antecedentes criminais, nomes reais, fotos e outros conhecidos. No entanto, esse processo levaria mais tempo e faria com que o caso crescesse ainda mais.

* Reporte às LEAs. Orion também pode encaminhar todas as evidências que reuniu às divisões de crimes cibernéticos apropriadas para que elas continuem de onde parou. Como os hackers estão sob a jurisdição de agências governamentais, esta poderia ser uma estratégia mais eficaz. Além disso, os agentes da ameaça foram muito abertos sobre o seu histórico anterior com as autoridades, o que muito provavelmente significa que têm registos criminais no sistema LEAs. Isso poderia acelerar significativamente o processo.

Orion pode seguir um de dois caminhos para concluir a investigação

Concluindo nosso estudo de caso de investigação OSINT, esperamos que você tenha obtido uma visão mais detalhada da abordagem de nossos especialistas e encontrado alguma inspiração para suas próprias investigações. Lembre-se, com a mentalidade de inteligência de código aberto, até os mais ínfimos detalhes podem revelar redes de informação inteiras.

Se você quiser aprender como conduzir investigações aprofundadas como a Orion fez, você está no lugar certo. Explore como extrair evidências, enriquecer sua pesquisa e encontrar conexões entre suspeitos em uma demonstração privada com especialistas em Social Links. Envie um email e agendaremos uma apresentação conforme sua conveniência.

Conteúdo publicado pela Social Links, traduzido em 22 de outubro de 2023, do orignal:

https://blog.sociallinks.io/a-real-osint-case-uncovering-a-hacker-group/

A AIMART é a única parceira I2 Platinum no BRASIL que também é parceira Social Links, por isso, apresenta AO VIVO, sem intermediários, todas suas as soluções, graças a sua equipe altamente capacitada.

FALE COM QUEM MAIS ENTENDE DE i2 E SOCIAL LINKS NO BRASIL! FALE COM A AIMART!

Mais informações: www.aimart.com.br ou marketing.br@aimart.com.br

Aproveite para se inscrever gratuitamente no webinar gratuito que fornecerá uma visão 360º das aplicações OSINT nas mais diferentes investigações e pesquisas. Mostraremos casos reais e explicaremos como usar ferramentas modernas para coletar e analisar informações de redes sociais.

DATA: 08 de novembro de 2023 - Quarta-feira - 10h00 - Horário de Brasilia - Duração: 60 min

Inscreva-se clicando aqui

Comentários

Postar um comentário